كاسبرسكي تكشف عن تهديدات جديدة تستهدف أنظمة تشغيل متعددة

كشف فريق البحث والتحليل العالمي (GReAT) في كاسبرسكي عن ظهور ثلاث تهديدات تستهدف أنظمة تشغيل متعددة. كما كشف تقرير أخير للفريق عن ثلاث استراتيجيات جديدة يتبعها المجرمون السيبرانيون الذين يستخدمون حملة FakeSG، وبرمجية فدية Akira، وأداة سرقة البيانات AMOS التي تستهدف نظام macOS.

أقرأ أيضا.. منتجات كاسبرسكي تحصل على أعلى الدرجات في الحماية من البرمجيات الخبيثة ضمن اختبار شركة SE Labs

يشهد عالم برمجيات الجريمة المعاصرة تطوراً مستمراً، إذ يواظب المجرمون السيبرانيون بنشر مناورات متطورة عبر منصات وأنظمة مختلفة لإلحاق الضرر بالضحايا. ولذلك، يعمل خبراء كاسبرسكي بانتظام على تحليل التهديدات المختلفة، بما فيها برمجيات الفدية التي تستهدف أنظمة تشغيل متعددة، وأدوات سرقة البيانات من الأجهزة العاملة بنظام macOS، وحملات نشر البرمجيات الخبيثة.

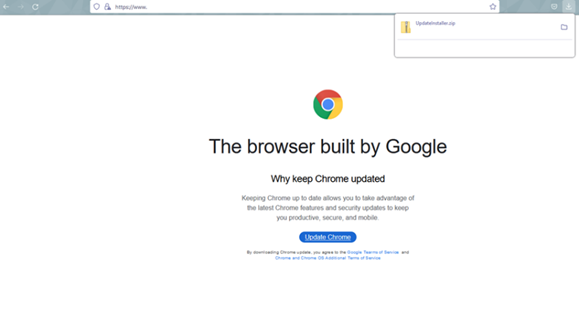

وكانت أحدث التهديدات السيبرانية التي كشف عنها فريق البحث والتحليل العالمي في كاسبرسكي هي حملة FakeSG التي يتم من خلالها اختراق المواقع الإلكترونية المشروعة لعرض إشعارات مخادعة تطلب من المستخدمين تحديث متصفحاتهم. حيث يؤدي النقر على هذه الإشعارات إلى تنزيل ملف خبيث، وعلى الرغم من تغير عناوين URL لتنزيل هذا الملف، يظل المسار (cdn/wds.min.php/) نفسه. بعد التنزيل، يقوم الملف الخبيث بتشغيل نصوص برمجية مخفية، ويدفع المستخدمين إلى تحديث متصفحاتهم مع ضمان الاستمرارية من خلال مهام مجدولة. وداخل الأرشيف، يكشف ملف إعداد خبيث عنوان قيادة وتحكم (2C)، مما يؤكد على مدى تعقيد هذه الحملة.

مثال عن الصفحة التي تؤدي إليها حملة FakeSG

برمجية Akira وهي نوع جديد من برمجيات الفدية يؤثر على أنظمة تشغيل ويندوز وLinux. أصابت هذه البرمجية أكثر من 60 شركة على مستوى العالم بسرعة كبيرة، مستهدفة الشركات في صناعات البيع بالتجزئة، وبيع السلع الاستهلاكية، والتعليم. وتتميز هذه البرمجية بقدرتها على التكيف والعمل في أنظمة تشغيل متعددة، مما يبرز تأثيرها الواسع على الصناعات المتنوعة. ولها أيضاً سمات متشاركة مع برمجية فدية Conti، فكلتاهما تستخدمان نفس قائمة استثناء المجلدات. بالإضافة إلى ذلك، تتمتع برمجية Akira بلوحة قيادة وتحكم (2C) مميزة بتصميم بسيط على الطراز القديم، مما يحميها من محاولات التحليل. وهذا كله يسلط الضوء على التعقيد المتطور للتهديدات السيبرانية.

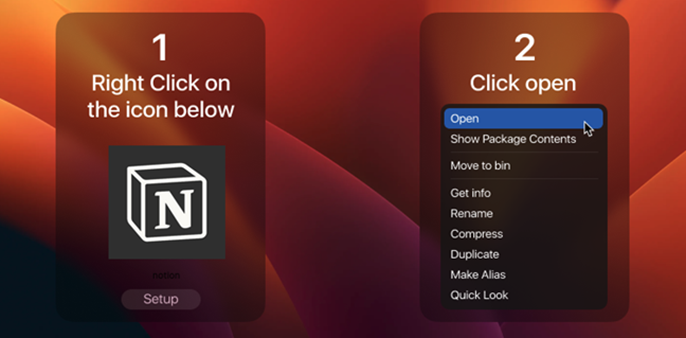

ظهرت أداة سرقة البيانات AMOS التي تؤثر على نظام macOS لأول مرة في شهر أبريل من عام 2023. وفي البداية، كانت متاحة للبيع على تطبيق المراسلة Telegram بسعر 1000 دولار أمريكي شهرياً، وتطورت من لغة Go البرمجية لتصبح مكتوبة بلغة C، ناشرة لإعلانات خبيثة على مواقع برامج مستنسخة. تستخدم هذه الأداة أساليب للخداع مثل الإعلانات الخبيثة للتسلل إلى أنظمة macOS، ثم سرقة بيانات المستخدم وضغطها لتنقلها إلى خادم القيادة والتحكم باستخدام معرف فريد عالمي (UUID) للتعريف. ويعكس هذا اتجاهاً ناشئاً لظهور أدوات سرقة بيانات تستهدف نظام التشغيل macOS وتستغل نقاط الضعف المحتملة فيه؛ فهذه الأدوات تنحرف عن ارتباطها التقليدي بأنظمة تشغيل ويندوز.

تعليمات تثبيت البرمجية الخبيثة

تعليقاً على هذه الاكتشافات، قال «يورنت فاندر ويل»، باحث أمن متقدم في فريق البحث والتحليل العالمي لدى كاسبرسكي: «يعد التكيف مع المشهد المتغيّر للتهديدات السيبرانية أمراً بالغ الأهمية لحماية بيئاتنا الرقمية. يؤكد ظهور برمجيات الجريمة الجديدة هذه، إلى جانب الأساليب غير الاعتيادية التي يستخدمها المجرمون السيبرانيون عبر أنظمة التشغيل المتنوعة، على الحاجة الملحة إلى البقاء متيقظين والابتكار في طرق الكشف عن هذه البرمجيات. يتطلب البقاء متقدمين بخطوة على التهديدات السيبرانية جهداً جماعياً، مما يبرز الدور الحاسم للبحث المستمر والتعاون لتعزيز دفاعاتنا ضد التهديدات السيبرانية المتطورة.»

يرجى زيارة موقع Securelist.com لقراءة التقرير كاملاً.

توصي كاسبرسكي المستخدمين بعدة إجراءات للوقاية من التهديدات ذات الدوافع المالية، وهي:

- أعِدَّ نسخاً احتياطية لبياناتك غير متصلة بالإنترنت ولا يمكن للمخترقين العبث بها. وتأكد من إمكانية الوصول إليها بسرعة عند الحاجة.

- ثبِّت حلول الحماية من برمجيات الفدية على جميع النقاط الطرفية، مثل الأداة المجانية Kaspersky Anti-Ransomware Tool for Business التي تحمي الحواسيب والخوادم من برمجيات الفدية والبرمجيات الخبيثة الأخرى، وتمنع عمليات الاستغلال، وتتوافق مع الحلول الأمنية المثبتة مسبقاً.

- استخدم حلاً أمنياً مخصصاً يمكن التحكم به عبر تطبيق أو عبر الإنترنت لتخفيض إمكانية تشغيل الأدوات الخبيثة لتعدين العملات المشفرة. ومن هذه الحلول Kaspersky Endpoint Security for Business الذي يقوم بتحليل السلوك ليكتشف الأنشطة الخبيثة بسرعة، كما يقدم برنامجاً يدير ويسد الثغرات الأمنية للحماية من معدّني العملات المشفرة الذين يستغلون الثغرات.