كاسبرسكي: 58% من مجموعات البرامج الخبيثة التي يتم بيعها كخدمة تنتمي إلى فئة برامج الفدية

متابعة: جلف تك نيوز

أجرى فريق “ذكاء البصمة الرقمية في كاسبرسكي” Kaspersky Digital Footprint Intelligence دراسة جديدة تبيّن من خلالها أن برامج الفدية تعتبر أكثر “البرامج الخبيثة كخدمة” (MaaS) انتشاراً على مدار السنوات السبع الماضية. واستند الباحثون في دراستهم على بحث تم إجراؤه على 97 مجموعة من البرامج الخبيثة تم توزيعها على شبكة الإنترنت المظلم فضلاً عن مصادر أخرى. ووجد الباحثون أيضاً أن المجرمين السيبرانيين غالباً ما يوظفون البرامج الخبيثة لسرقة المعلومات، والشبكات الروبوتية على الإنترنت والأنظمة الحاسوبية التي تأتي ضمن أنظمة التشغيل، والأبواب الخلفية بهدف شن هجماتهم الخبيثة على ضحاياهم.

وتنتمي البرامج الخبيثة كخدمة إلى نماذج الأعمال غير المشروعة، حيث تشمل تأجير البرامج لتنفيذ الهجمات الإلكترونية. وفي العادة، يعرض المجرمون السيبرانيون على عملاء هذه الخدمات حساباً شخصياً يمكنهم من خلاله التحكم بهجماتهم، إضافة إلى تقديم الدعم الفني لهم. وتقلل هذه البرامج من المستوى الأولي المطلوب للخبرة التي يحتاج إليها مجرمو الإنترنت المحتملون للقيام بمثل هذه الأعمال.

برامج الفدية أكثر البرامج الخبيثة كخدمة شيوعاً

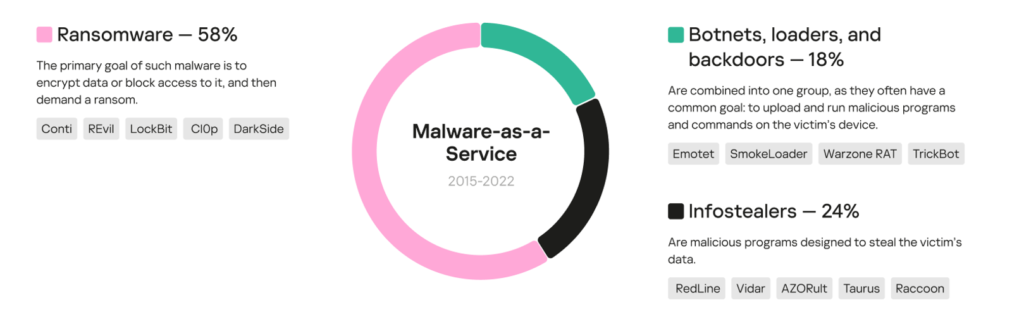

أجرى خبراء كاسبرسكي فحصاً لأحجام مبيعات مجموعات البرامج الخبيثة المختلفة، بالإضافة إلى الإشارات والمناقشات والمشاركات والإعلانات والبحث عبر شبكة الإنترنت المظلم والموارد الأخرى المتعلقة بالبرامج الخبيثة كخدمة من أجل تحديد الأنواع الأكثر شيوعاً. وتبين أن الصدارة كانت لبرامج الفدية، أو البرامج الخبيثة التي تقوم بتشفير البيانات، وتطالب بالدفع مقابل فك التشفير. وتستحوذ هذه البرامج على ما نسبته 58% من جميع المجموعات الموزعة بموجب نموذج البرامج الخبيثة كخدمة في الفترة من العام 2015 وحتى 2022. و يُنسب شعبية برامج الفدية إلى قدرتها على تحقيق أرباح أعلى في غضون فترة زمنية أقصر عند مقارنتها مع الأنواع الأخرى من البرامج الخبيثة.

ويمكن للمجرمين السيبرانيين “الاشتراك” مجاناً في “برامج الفدية كخدمة”. وحال إتمام عملية الاشتراك في البرنامج المعني، يمكنهم الدفع مقابل الخدمة بعد حدوث الهجوم. يتم تحديد مبلغ الدفع بنسبة مئوية من الفدية التي يدفعها الضحية، وتتراوح عادة من 10% إلى 40% من كل عملية. ومع ذلك، لا يكون الدخول إلى البرنامج مهمة سهلة، لأنه يستلزم تلبية متطلبات صارمة.

توزيع مجموعات البرامج الخبيثة في الفترة من العام 2015 وحتى 2022، مع أمثلة للمجموعات الأكثر شيوعاً في كل نوع[1]. المصدر: Kaspersky Digital Footprint Intelligence

وتمثل البرامج الخبيثة لسرقة المعلومات 24% من مجموعات البرامج الخبيثة التي تم توزيعها كخدمة خلال الفترة التي غطاها التحليل. ويتم تصميم هذه البرامج الخبيثة لسرقة البيانات المهمة، مثل بيانات الاعتماد وكلمات المرور والبطاقات المصرفية والحسابات وسجل المتصفح وبيانات محافظ العملات الرقمية والمزيد غيرها.

ويتم الدفع مقابل خدمات البرامج الخبيثة لسرقة المعلومات من خلال نموذج الاشتراك، والتي يتراوح سعرها بين 100 و 300 دولار أمريكي شهرياً. ويمكن على سبيل المثال الحصول على برنامج Raccoon Stealer الذي تم إيقافه في أوائل فبراير 2023 مقابل 275 دولاراً شهرياً، أو 150 دولاراً في الأسبوع. ويبلغ سعر منافسه RedLine 150 دولاراً شهرياً. وبناءً على المعلومات المنشورة على شبكة الإنترنت المظلم من قبل المجموعات المسؤولة عن تشغيل البرامج ذاتها، يوجد أيضاً خيار شراء ترخيص مدى الحياة مقابل 900 دولار أمريكي. ويستفيد المجرمون السيبرانيون أيضاً من خدمات إضافية مقابل أجر إضافي.

وقال ألكسندر زابروفسكي، محلل البصمة الرقمية في كاسبرسكي: “لقد كشفت الدراسة أيضاً أن 18% من مجموعات البرامج الخبيثة يتم بيعها كخدمة، وأنها تنتمي إلى فئات الشبكات الروبوتية الإلكترونية والأنظمة الحاسوبية التي تأتي ضمن أنظمة التشغيل والأبواب الخلفية. ويتم دمج هذه التهديدات في مجموعة واحدة لأنها تنطلق في الغالب من هدف مشترك، وهو: تحميل وتشغيل برامج خبيثة أخرى على جهاز الضحية. وعلى سبيل المثال، يتباين سعر النظام الحاسوبي Matanbuchus بمرور الوقت، حيث يبدأ سعره فى شهر يونيو من العام الحالى من 4,900 دولار شهرياً. ويكون هذا النوع من البرامج الخبيثة أعلى كلفة من البرامج لسرقة المعلومات، وتكون الشيفرة الخبيثة ذاتها أكثر تعقيداً، كما توفر المجموعة القائمة على تشغيلها البنية التحتية الكاملة في هذه الحالة، وهذا يعني أنه لا يطلب من الشركاء دفع المزيد مقابل خدمات الحماية. وتجدر الإشارة في هذا الصدد إلى أن عدد المشتركين في برنامج Matanbuchus محدود للغاية، الأمر الذي يحول دون اكتشاف للمهاجمين لفترة أطول”.

مكونات التسلسل الهرمي للبرامج الخبيثة كخدمة والمجرمين السيبرانيين

في العادة، يطلق على مجرمي الإنترنت الذين يديرون منصات البرامج الخبيثة كخدمة مصطلح “المشغّلون أو الجهات القائمة على التشغيل”، في حين يطلق على مشتري هذه الخدمات اسم “المنتسبون” أو “الشركاء” أو الأعضاء”. وبعد إبرام صفقة مع المشغلين، يحصل الشركاء على إمكانية الوصول إلى جميع المكونات الضرورية للبرامج الخبيثة كخدمة، مثل لوحات السيطرة والتحكم وأدوات البناء (برامج الإنشاء السريع لعينات البرامج الخبيثة الفريدة)، إضافة إلى أدوات ترقية البرامج الخبيثة والواجهة والدعم والتعليمات والاستضافة. وتعتبر الواجهات مكوناً أساسياً يساعد المهاجمين على التحكم والسيطرة بأنشطة الأجهزة المصابة. وعلى سبيل المثال، يستطيع المجرمون السيبرانيون سرقة البيانات والتفاوض مع الضحية والاتصال بها، وتصميم عينات فريدة من البرامج الخبيثة وغيرها الكثير من الامتيازات الأخرى المتاحة لهم.

وتسمح بعض أنواع البرامج الخبيثة كخدمة، مثل المتخصّصة بسرقة المعلومات، للشركاء بإنشاء فرق خاصة بهم. ويُطلق على أعضاء هذا الفريق اسم “التجار المروّجون”، وهم عبارة عن مجرمين سيبرانيين يتولون مهام توزيع البرامج الخبيثة لزيادة الأرباح وتحقيق الفوائد والمكافآت وجمع المدفوعات الأخرى من الشركاء. ولا يستطيع هؤلاء المروجون الوصول إلى لوحة التحكم والسيطرة أو الأدوات الأخرى. ويتمثل هدفهم الوحيد في زيادة انتشار البرمجيات الخبيثة. ويمكنهم تحقيق هذه الغاية في أغلب الأحيان عن طريق إخفاء العينات في برامج مخترقة وإرشادات لاختراق البرامج الشرعية على اليوتيوب والمواقع الإلكترونية الأخرى.

نموذج من مقطع فيديو استخدمه المروجون لنشر المعلومات

وأضاف ألكسندر زابروفسكي: “يتاجر المجرمون السيبرانيون بنشاط في السلع والخدمات غير المشروعة، بما في ذلك البرامج الخبيثة والبيانات المسروقة عبر شبكة الإنترنت المظلم. ومن خلال فهم طبيعة عمل هذا السوق، يمكن للشركات جمع الأفكار المهمة حول أساليب ودوافع المهاجمين المحتملين. ومن خلال توفير هذه المعلومات، يمكننا مساعدة الشركات على تطوير استراتيجيات فعالة لمنع الهجمات الإلكترونية من خلال تحديد ومراقبة أنشطة المجرمين السيبرانيين، وتتبع تدفق المعلومات، ومواكبة التهديدات والاتجاهات الناشئة”.

ولمعرفة المزيد حول طرق تشغيل البرامج الخبيثة كخدمة في قائمة الأمان، ولحماية مؤسستك من هذه التهديدات، يوصي خبراء كاسبرسكي باتباع ما يلي:

- حافظ دائماً على تحديث البرامج على جميع الأجهزة التي تستخدمها لمنع المهاجمين من التسلل إلى شبكتك من خلال استغلال نقاط الضعف. وننصحك أيضاً بتثبيت التصحيحات اللازمة للثغرات الجديدة في أسرع وقت ممكن. وحال الانتهاء من تنزيلها، لا يمكن لجهات التهديدات إساءة استخدام الثغرات الأمنية.

- الاطلاع الدائم على أحدث معلومات التهديدات للبقاء على دراية بـالتكتيكات والتقنيات والإجراءات الفعلية المستخدمة من قبل الجهات الفاعلة المسؤولة عن تلك التهديدات.

- استخدم برنامج ذكاء البصمة الرقمية في كاسبرسكي لمساعدة محللي الأمن على استكشاف سلوك الخصوم والتهديدات التي قد تطال موارد الشركة، واكتشاف الهجمات المحتملة على الفور. ومن شأن هذا النهج أن يساعد أيضاً في زيادة الوعي حول التهديدات الحالية التي يشنها المجرمون السيبرانيون من أجل تعديل أساليبك الدفاعية وفقاً لذلك، أو اتخاذ تدابير مضادة، ومواجهتها في الوقت المناسب.

- إذا واجهت حادثة ما، يمكنك الاستعانة بخدمة الاستجابة للحوادث من كاسبرسكي” Kaspersky Incident Response للتغلب عليها والحد من الخسائر، لاسيما وأن الخدمة ذاتها قادرة على تحديد العقد المخترقة وحماية البنية التحتية من الهجمات المماثلة في المستقبل.

[1] لا يتم تضمين شبكات الروبوتية لإنترنت الأشياء لأنها غير موزعة وفق نموذج البرامج الخبيثة كخدمة، ولكن ينطبق الأمر على “نموذج هجمات حجب الخدمة الموزعة”، والذي لم يتم تصنيفه على أنه ضمن فئة البرامج الخبيثة كخدمة.