كاسبرسكي تكشف عن هجوم سلسلة توريد محتمل استهدف أنظمة Linux لثلاث سنوات

كشفت كاسبرسكي عن حملة خبيثة استمرت لثلاث سنوات على الأقل واستخدمت أداة تثبيت برنامج Free Download Manager لنشر باب خلفي في أنظمة تشغيل Linux.

حيث اكتشف الباحثون أن المستخدمين وقعوا ضحية هذه الحملة عندما حملوا البرمجية من موقعها الرسمي، مما يشير إلى أن ما حدث هو هجوم سلسلة التوريد. تستخدم هذه الحملة برمجيات خبيثة تم تمييز أنواع منها للمرة الأولى في عام 2013، وأصابت ضحايا من بلدان متعددة منها البرازيل، والصين، والمملكة العربية السعودية، وروسيا.

أقرأ أيضا.. كاسبرسكي: محتالو الإنترنت يستغلون فترة إطلاق احدث هاتف ذكي لهذا العام

نجح خبراء كاسبرسكي في التعرف على حملة خبيثة جديدة تستهدف أنظمة تشغيل Linux، حيث قامت هذه الحملة بتفعيل باب خلفي (الذي يعد نوعاً من برمجيات حصان طروادة الخبيثة) في أجهزة الضحايا باستخدام إصدار مصاب من البرنامج المجاني الشهير: Free Download Manager.

وبمجرد إصابة الجهاز بالهجوم، يهدف المخترقون إلى سرقة المعلومات مثل تفاصيل النظام، وسجلات تصفح الإنترنت، وكلمات المرور المحفوظة، وملفات محافظ العملات المشفرة، وحتى بيانات تسجيل الدخول إلى الخدمات السحابية مثل Amazon Web Services أو Google Cloud. ووفقاً قراءات كاسبرسكي، أصابت هذه الحملة ضحايا من أماكن عدة حول العالم تتضمن البرازيل، والصين، والمملكة العربية السعودية، وروسيا.

يعتقد خبراء كاسبرسكي أن هذه الحملة هي هجوم سلسلة التوريد على الأرجح. فأثناء تحقيقهم في الفيديوهات الإرشادية لتثبيت برنامج Free Download Manager على الحواسيب بنظام Linux على موقع YouTube، وجد الخبراء أن بعض مقاطع الفيديو أظهرت عملية الإصابة الأولية دون قصد؛ حيث أدى الضغط على زر التحميل في الموقع الرسمي إلى تحميل إصدار خبيث من Free Download Manager.

بالمقابل، أظهر مقطع فيديو إرشادي آخر أن نفس العملية أدّت إلى تحميل إصدار شرعي من البرنامج. فمن الممكن أن مطوري البرمجية الخبيثة قد برمجوا عملية التحويل الخبيثة لتظهر وفق احتمالية معينة أو أنها تظهر بناءً على البصمة الرقمية للضحية المحتملة. بالنتيجة، حصل بعض المستخدمين على حزمة برمجية خبيثة، بينما حصل آخرون على حزمة برمجية نظيفة.

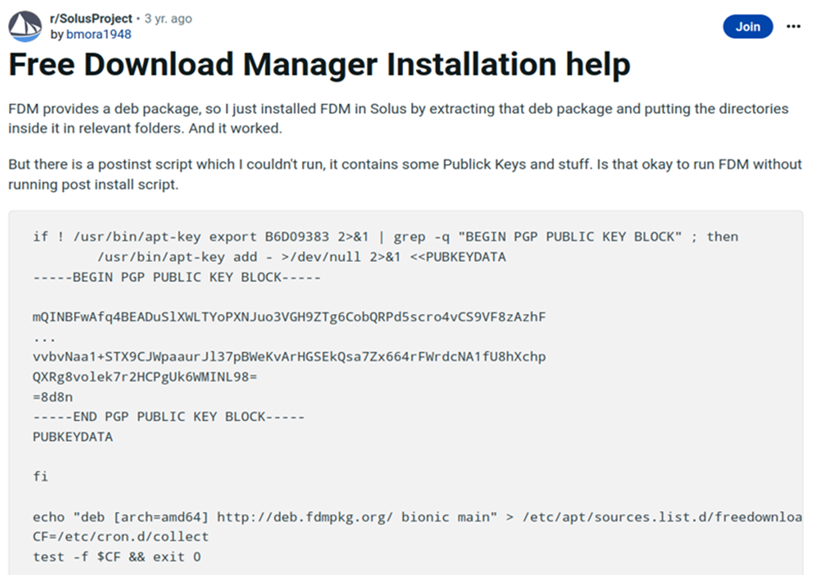

وفقاً للنتائج التي وجدتها كاسبرسكي، استمرت الحملة لمدة ثلاث سنوات على الأقل – من 2020 إلى 2022، حيث كانت تنتشر عبر نسخة برنامج Free Download Manager الصادرة عام 2020. وخلال تلك الفترة، دارت حوارات على مواقع مثل StackOverflow وReddit حول مستخدمين يواجهون مشاكل ناجمة عن التوزيعة البرمجية المصابة. لكن لم يكن هؤلاء المستخدمون على دراية بأن هذه المشاكل كانت نتيجة نشاط خبيث.

قال «جورجي كوشيرين» ، خبير أمني في فريق الأبحاث والتحليلات الدولية (GReAT) في كاسبرسكي، عن الحملة: «كانت بعض أنواع الأبواب الخلفية التي تم تحليلها قابلة للكشف باستخدام حلول كاسبرسكي الأمنية لنظام تشغيل Linux منذ عام 2013.

ومع ذلك، يسود اعتقاد خاطئ بأن أنظمة Linux منيعة ضد البرمجيات الخبيثة، مما يترك العديد منها دون المستوى الكافي من حماية الأمن السيبراني.

ويجعل افتقاد الحماية تلك الأنظمة هدفاً جذاباً للمجرمين السيبرانيين. وبشكل أساسي، سلطت قضية Free Download Manager الضوء على صعوبة اكتشاف الهجمات السيبرانية المستمرة على نظام Linux بالعين المجردة. لذلك، من الضروري تضمين إجراءات أمنية موثوقة وفعالة لحماية الحواسيب التي تعمل بنظام التشغيل Linux، بما يتضمن الحواسيب المكتبية والخوادم.»

مستخدم على Reddit يتساءل عما إذا كان من الممكن تثبيت برنامج Free Download Managerدون تشغيل برنامج نصي معين (الذي تبين أنه يحتوي على برمجية خبيثة)

يمكنك قراءة التحليل التقني للحملة الخبيثة في هذا المنشور على Securelist. كما ننصح بتنفيذ الإجراءات الأمنية التالية لتجنب التهديدات التي تستهدف نظام Linux والتهديدات الأخرى:

- اختر أحد الحلول الموثوقة لحماية النقاط الطرفية مثل Kaspersky Endpoint Security for Business المجهز بقدرات الكشف القائمة على السلوك والتحكم بالحالات الشاذة لتوفير حماية فعالة ضد التهديدات المعروفة وغير المعروفة.

- استخدم منتج Kaspersky Embedded Systems Security. إذ يوفر هذا الحل المتكيف ومتعدد الطبقات أماناً مُحسّناً للأنظمة، والأجهزة، والحالات القائمة على نظام Linux، وذلك بالالتزام بالمعايير التنظيمية الصارمة التي غالباً ما تفرض على هذه الأنظمة.

- بالنظر إلى إمكانية عرض بيانات تسجيل الدخول المسروقة للبيع على شبكة الإنترنت المظلم، استخدم أداة Kaspersky Digital Footprint Intelligence لمراقبة الموارد المظلمة وكشف التهديدات المرتبطة بها على الفور.

كاسبرسكي تلقي الضوء على مخاطر الأمن السيبراني عند الاستحواذ على شركة جديدة