“ريد لاين” برمجية خبيثة تنتشر ذاتياً لسرقة بيانات اللاعبين على اليوتيوب

كشف باحثو كاسبرسكي حزمة برمجية خبيثة غير اعتيادية، وهي عبارة عن مجموعة من برمجيات خبيثة موزعة على شكل ملف للتثبيت، أو أرشيف يتم استخلاصه ذاتياً، أو تكون على شكل ملف من نوع آخر يشتمل على وظائف تشبه البرامج القابلة للتثبيت. وتستهدف اللاعبين على اليوتيوب، حيث تتكون حمولتها الرئيسية من برمجية “ريد لاين” RedLine المنتشرة على نطاق واسع، كما تعدّ أحد أكثر تروجان شيوعاً، والتي تستخدم أساساً لسرقة كلمات المرور وبيانات الاعتماد من المتصفحات.

وينشط مجرمو الإنترنت في البحث عن حسابات الألعاب وموارد الألعاب الإلكترونية، حيث لاحظ خبراء كاسبرسكي في آخر تقرير حول التهديدات الإلكترونية ذات الصلة بالألعاب، أن البرامج الخبيثة لغرض السرقة غالباً ما يتم توزيعها تحت ستار اختراق الألعاب والغش وكسر حواجز الحماية. وفي هذه المرة، تم اكتشاف نوع آخر من الأنشطة الخبيثة في عالم الألعاب، وتمثلت في قيام المهاجمين بوضع نوع من الحزم المسمومة داخل قنوات الضحايا على اليوتيوب، والتخفّي تحت ستار المحتوى المرتبط بالألعاب، مع رابط لأرشيف الملفات بنسق RAR يتم استخراجه ذاتياً في وصف الفيديو. ويحتوي الأرشيف ذاته على العديد من الملفات الخبيثة، ومن بينها برمجية السرقة “ريد لاين”.

وتمتلك هذه البرمجية القدرة على سرقة أسماء المستخدمين وكلمات المرور وملفات تعريف الارتباط، إضافة إلى تفاصيل البطاقة المصرفية، والبيانات التي تتم تعبئتها تلقائياً من المتصفّحيْن “كروميوم” Chromium و “جيكو” Gecko وبيانات محافظ العملات المشفرة وبرامج المراسلة الفورية وبرامج العملاء FTP / SSH / VPN، كما أنها تطال الملفات ذات الامتدادات الخاصة من الأجهزة. وعلاوة على كل ما ذكر، تستطيع هذه البرمجية الخبيثة تنزيل برامج الجهات الخارجية وتشغيلها، والملف التنفيذي لتوجيه الأوامر الأوامر cmd.exe، وفتح الروابط في المتصفح الافتراضي، كما لوحظ قدرتها على الانتشار بطرق مختلفة، بما في ذلك رسائل البريد الإلكتروني الخبيثة، وبرامج التحميل التابعة لجهات خارجية.

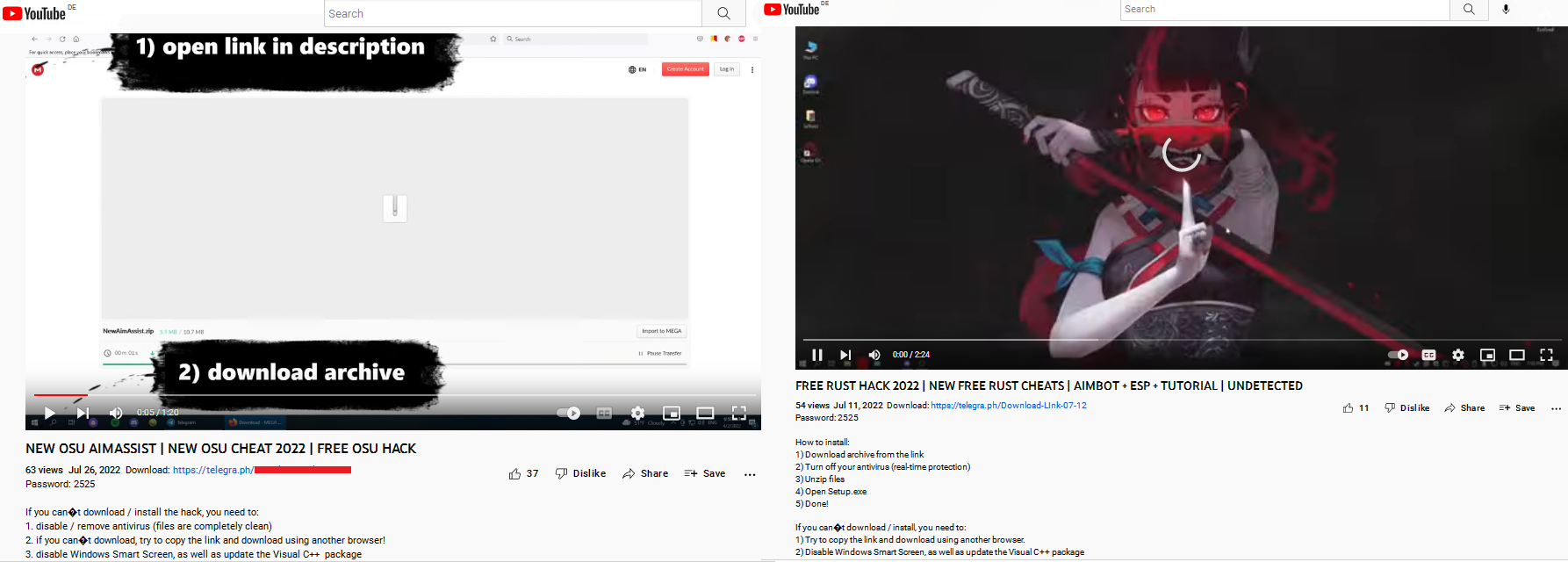

وفضلاً عن وجود برمجية “ريد لاين” ضمن حمولة الحزمة، تمتاز الحزمة المكتشفة ذاتها بقدرتها على الانتشار الذاتي، كما أنها تشتمل على العديد من الملفات المسؤولة عن هذه المهمة، ناهيك عن استقبال مقاطع فيديو ونشرها على قنوات اليوتيوب للمستخدمين المتضررين، مع وصولها إلى روابط الأرشيف المحمي بكلمة المرور. وتعلن مقاطع الفيديو عن عمليات الغش والاختراق، كما تقدم الإرشادات حول سبل اختراق الألعاب والبرامج الشائعة. ومن بين هذه الألعاب: APB Reloaded و CrossFire و DayZ و Dying Light 2 و F1® 22 و Farming Simulator و Farthest Frontier و FIFA 22 و Final Fantasy XIV و Forza و Lego Star Wars و Osu و Point Blank و Project Zomboid و Rust و Sniper Elite و Spider-Man و Stray و Thymesia و VRChat و Walken.

نماذج من مقاطع الفيديو التي تنشر الحزمة

وحال قيام الضحايا بتنزيل الحزمة الأصلية بأنفسهم، يتم استخلاص أرشيف الملفات بنسق RAR ذاتياً، كما تحتوي الحزمة على عدد من الملفات الخبيثة والأدوات المساعدة النظيفة، مع وجود برنامج نصّي يتمثل دوره في تشغيل المحتويات غير المضغوطة تلقائياً، بينما تتضمن بعض أسماء الملفات لغة صريحة.

محتويات أرشيف الاستخلاص الذاتي

ومن بين العناصر الأخرى التي لفتت انتباه الباحثين، وجودة أداة التعدين التي تأتي من منطلق افتراض أن اللاعبين باعتبارهم الجمهور المستهدف الرئيسي، يقومون بتقييم الفيديو، ويحتمل قيامهم بتثبيت بطاقات فيديو لاستخدامها في أغراض التعدين.

وقال أوليغ كوبريف، كبير الباحثين الأمنيين في كاسبرسكي: “يعتبر اللاعبون من أكثر الفئات المستهدفة من قبل المجرمي الإنترنت. واستخدم المهاجمون هذه المرة المحتوى المرتبط بالألعاب التي يتخذونها طُعماً لسرقة بيانات اعتماد الضحايا وأنشطة التعدين من أجهزتهم الحاسوبية. وهنا نتوجه بالنصيحة إلى هذه الفئة تحديداً بضرورة اختيار المصادر بعناية بما يتناسب مع الألعاب، وعدم تنزيل أي أرشيفات مشبوهة من حسابات غير موثوقة”.

اقرأ المزيد عن هجمات “ريد لاين” التي تطال الألعاب من خلال Securelist.

توصي كاسبرسكي باتباع التدابير التالية للحماية من البرامج الضارة المخفية التي تأتي في الحزم مفتوحة المصدر:

- المستودعات مفتوحة المصدر تتيح لأي شخص نشر حزمه الخاصة، كما أنها لا تعد جميعها آمنة تماماً. وعلى سبيل المثال، يمكن للمهاجمين انتحال شخصية الحزم مفتوحة المصدر الشائعة، وذلك عن طريق تغيير حرف أو حرفين في الاسم، بهدف خداع المستخدم، اعتقاداً منه أنه يقوم بتنزيل الحزمة الأصلية. لذلك، نوصي بالحذر، وعدم التعامل مع هذه الحزم على أنها موثوقة.

- تعد بيئات التطوير أو البناء عموماً من الأهداف المثالية للمهاجمين الذين يحاولون تنظيم هجمات تستهدف سلسلة التوريد، الأمر الذي يحتّم حماية هذه البيئات بشكل قوي من البرامج الضارة وبشكل عاجل، وتعد Kaspersky Hybrid Cloud Security إحدى أدوات الحماية.

- ولمعرفة المزيد عن الحملات الخبيثة الجديدة التي تنتشر عبر كود مفتوح المصدر، يمكنك الاشتراك في النشرات والتقارير التي تقدم المعلومات بخصوص التهديدات المحتملة، مثل تلك المتوفرة عبر بوابة معلومات التهديدات Threat Intelligence Portal.