كبار المديرين غير مدركين بالمصطلحات الأساسية للأمن السيبراني

يفضل العديد من المديرين التنفيذيين عدم الاعتراف بتدني مستوى إلمامهم عند مناقشة قضايا الأمن السيبراني. وكشفت دراسة حديثة أجرتها كاسبرسكي أيضاً أن ما يقرب من ثلث كبار المديرين في الإمارات العربية المتحدة والمملكة العربية السعودية، غير مدركين بالكثير من المصطلحات، مثل “هجمات حجب الخدمة الموزعة” DDoS أو “برمجيات تعدين العمليات الرقمية” cryptominers ، أو نظم “الأبواب الخلفية” backdoors.

في حين أن وضع الأمن السيبراني في الاعتبار مع كل قرار يتعلق بالعمل، واتخاذه قاعدة عامة، يتبيّن أن العديد من المديرين التنفيذيين يفتقرون إلى الثقة إزاء جدوى إنفاقهم السيبراني، وضرورة تخصيصه لأهم المخاطر التي تواجهها شركاتهم. وأجرت كاسبرسكي بحثها الخاص لمساعدة مسؤولي تكنولوجيا المعلومات وكبار المديرين التنفيذيين على التوصل إلى فهم مشترك لهذه المخاطر واستكشاف أي جوانب غير واضحة فيها.

ويشير بحث كاسبرسكي إلى أن كبار المديرين التنفيذيين يجدون مصاعب أحياناً لفهم منافسيهم المتخصصين في مجال أمن تكنولوجيا المعلومات، كما لا يظهرون استعداداً لإظهار التباس هذه المسألة عليهم. وقال 23% من المديرين التنفيذيين غير المتخصصين في تكنولوجيا المعلومات في الإمارات والسعودية إنهم لا يشعرون بالراحة عندما يكشفون عن عدم فهمهم لشيء ما خلال اجتماعاتهم مع مسؤولي تكنولوجيا المعلومات وأمن تكنولوجيا المعلومات. ويقوم 35% منهم بإخفاء هذا الارتباك، ويفضلون توضيح كل شيء بعد الاجتماع بأنفسهم، بينما لا يقوم 37% بطرح أسئلة إضافية، لأنهم يعتقدون أنه لا يمكن للمتخصصين في تكنولوجيا المعلومات شرح ذلك بطريقة بسيطة. ويشعر ما يقرب من نصفهم 48% بالحرج عندما يكشفون عن عدم فهمهم للموضوع، وأن 47% من المستطلعة آراءهم لا يرغبون بالظهور أنهم يجهلون هذه المسائل أمام زملائهم في تكنولوجيا المعلومات.

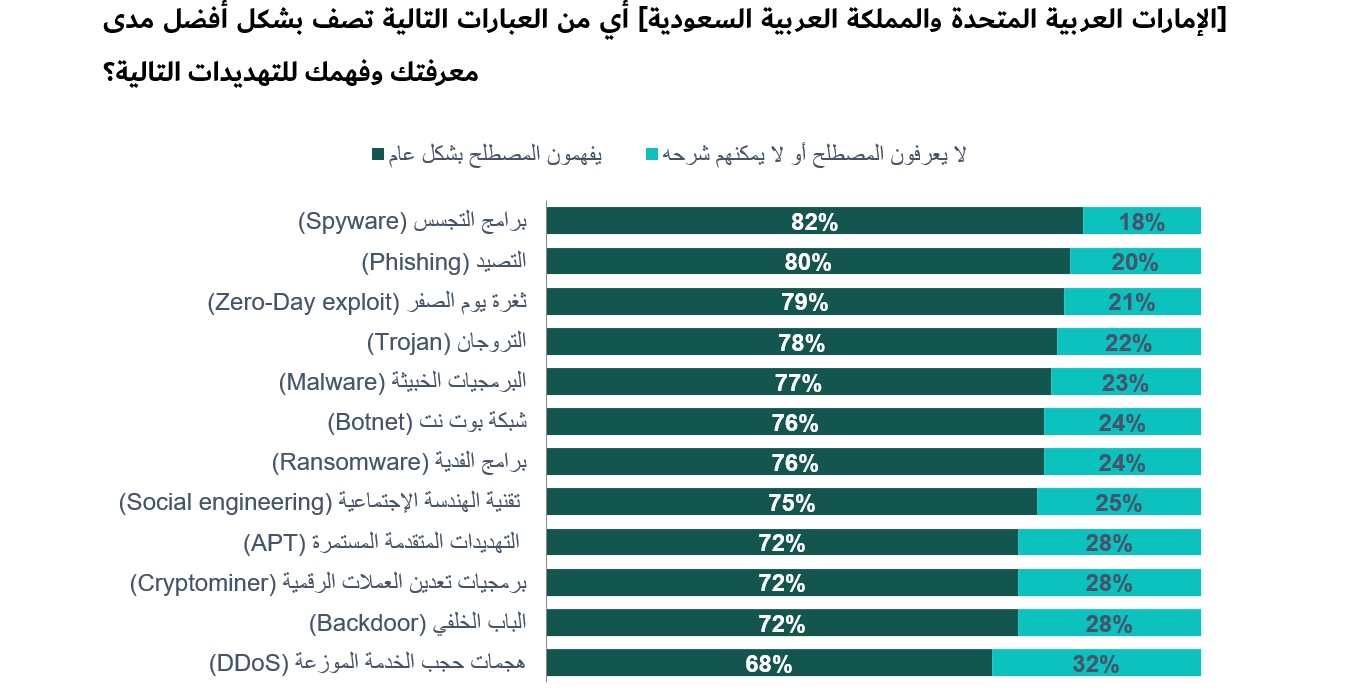

ومع أن جميع كبار المديرين الذين شملهم الاستطلاع يناقشون بانتظام القضايا المتعلقة بالأمن مع مديري أمن تكنولوجيا المعلومات، لن يتمكن 24% من شرح حقيقة الروبوتات، ويعجز 28% من شرح ماهيّة ” التهديدات المتقدمة المستمرة” APT، ولا يفهم 32% المقصود بـِ “هجمات حجب الخدمة الموزعة” DDoS. وفي الوقت نفسه، كانت برامج التجسس والبرامج الضارة والتروجانات والتصيد الاحتيالي مألوفة لدى كبار المديرين.

[الإمارات العربية المتحدة والمملكة العربية السعودية] أي من العبارات التالية تصف بشكل أفضل مدى معرفتك وفهمك للتهديدات التالية؟

ويعترف بعض كبار المديرين أنهم لم يسمعوا مطلقاً بمصطلحات الأمن السيبراني مثل (التطوير والأمان والعمليات) DevSecOps – 10%، و (نموذج “الثقة المعدومة”) ZeroTrust – 10%، و (معلومات التهديد) Threat Intelligence – (7%)، و (اختبار الاختراق) Pentesting – (6%).

ويقول سيرجي زويكوف، مهندس الحلول في كاسبرسكي: “لا يفترض من الإدارة العليا غير المرتبطة مباشرة بتكنولوجيا المعلومات أن تمتلك قدراً هائلاً من الخبرة في مصطلحات ومفاهيم الأمن السيبراني المعقدة, ويجب على المديرين التنفيذيين في إدارات أمن تكنولوجيا المعلومات وضع ذلك في الحسبان عند التواصل مع مجلس الإدارة”. ولإنشاء مستوى فعال من التعاون، يجب أن يكون مدير أمن المعلومات قادراً على تركيز اهتمام المديرين التنفيذيين بدقة على التفاصيل المهمة، وأن يشرح بوضوح ما تفعله الشركة بالضبط لتقليل مخاطر الأمن السيبراني. ويتطلب هذا النهج تقديم الحلول بدلاً من طرح المشاكل، إضافة إلى توفير مقاييس واضحة للأطراف المعنية”.

ولتسهيل الاتصال بين مديري أمن تكنولوجيا المعلومات ومديري الأعمال داخل الشركة، توصي كاسبرسكي بما يلي:

- يجب وضع أمن تكنولوجيا المعلومات كمحرك للنمو والابتكار في الشركة. ولتحقيق ذلك، ينبغي على فريق أمن تكنولوجيا المعلومات الابتعاد عن الأساليب الباهظة، وبدلاً من ذلك يمكنهم شرح الطرق التي تنتهجها الشركات للوصول إلى أهدافها، مع التخفيف من مخاطر الأمن السيبراني.

- يجب على مديري أمن المعلومات المشاركة بنشاط في الأنشطة التشغيلية، والحرص على بناء علاقات مع الأطراف المعنية في الشركة. ومع أن أقل من 20% من مديري أمن المعلومات قد أقاموا شراكات مع كبار المديرين التنفيذيين في مجالات المبيعات والتمويل والتسويق، قد يكون من الصعب عليهم مواكبة احتياجات العمل.

- عند التواصل مع مجلس الإدارة، ينبغي استخدام الإثباتات التي تستند إلى نظرة عامة حول التهديدات من قبل الخبراء، وحالة الهجمات التي تتعرض لها الشركة، إضافة إلى اتباع أفضل الممارسات.

- تقديم شرح لمجلس الإدارة حول المسؤوليات الرئيسية لفريق أمن تكنولوجيا المعلومات. وإذا تم ذلك، يفضل منح أعضائه الفرصة للاطلاع على دور مسؤول أمن المعلومات، بهدف تزويدهم بالأفكار المتعلقة بتحديات أمان تكنولوجيا المعلومات ذات الصلة.

- تخصيص استثمارات الأمن السيبراني في الأدوات التي أثبتت فعاليتها والعائد على الاستثمار فيها. وهذا يعني إسهام تلك الأدوات للحد من مستوى الإيجابيات الكاذبة، وتقليل الأوقات اللازمة لاكتشاف الهجمات، والوقت المطلوب لكل حالة، والمقاييس الأخرى المهمة لأي فريق أمان في تكنولوجيا المعلومات.